Ce dossier spécial vise à offrir quelques clés afin de rehausser la cybersécurité des entreprises, particulièrement dans le domaine des transports.

Bâtir la cyberrésilience des organisations

La résilience désigne la capacité d’une personne, d’un écosystème ou d’une économie à retrouver un mode de fonctionnement optimal après un traumatisme, une perturbation ou une crise.

En matière de cybersécurité, le processus est similaire. Le (cyber)risque zéro n’existe pas. Par conséquent, une entreprise cyberrésiliente saura reconnaître et accepter sa vulnérabilité face aux cybermenaces et prendre les mesures pour y remédier, réduisant ainsi les conséquences sur son organisation et ses employés, ses clients ou sur sa réputation. Elle se distinguera par sa capacité à maintenir ses activités en cas de cyberattaque et à gérer les perturbations qui pourraient en découler.

Les effets des cyberattaques sont multiples et les dommages peuvent être très élevés. Quels qu’en soient la nature, les objectifs ou la portée, elles ont le potentiel de porter atteinte à la réputation des organisations et de nuire à la confiance des différentes parties prenantes, à savoir, les clients, les employés, les actionnaires/investisseurs, le grand public, etc.

Dans un secteur névralgique comme celui des transports, la résilience des organisations est essentielle, tant pour leur survie économique que pour sécuriser leurs véhicules, leurs équipements ou leurs réseaux de données. Il devient alors primordial de rapidement intégrer la cybersécurité dans leurs processus organisationnels et opérationnels.

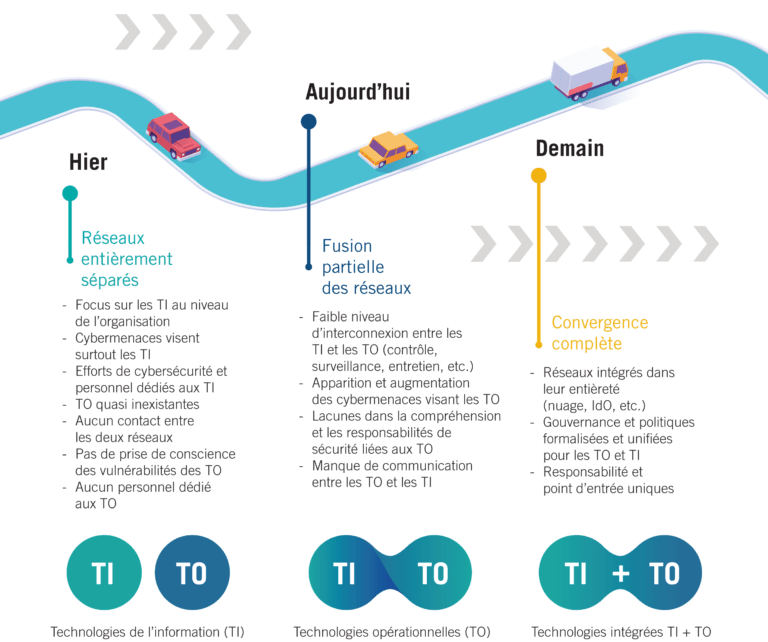

Au coeur de la convergence des TI et des TO

Les Technologies de l’Information (TI) et les Technologies Opérationnelles (TO) étaient jusqu’à il y a une dizaine d’années des secteurs d’activités plutôt distincts. Au début des années 2000, les activités de cybersécurité étaient principalement axées sur les infrastructures TI et les cybermenaces alors moins fréquentes ne concernaient pratiquement pas les systèmes opérationnels. Les systèmes ne communiquaient pas entre eux et les équipes chargées de ces technologies n’avaient pas à collaborer.

La situation a évolué et l’avènement des solutions infonuagiques a permis de relier la plupart des systèmes opérationnels à Internet… pour le meilleur et pour le pire. Si les avantages sont indéniables, cette situation est également porteuse de nouvelles vulnérabilités, que l’entreprise doit analyser attentivement.

Les équipes TI et les stratégies mises en place démontrent encore souvent une mauvaise compréhension — ou à tout le moins, une méconnaissance — des systèmes opérationnels, ce qui nuit à une approche globale, efficace et synergique.

Encourager la convergence entre les TI et les TO permettra de coordonner le travail des équipes chargées des systèmes d’information et des départements d’ingénierie. Avec une approche transversale, il sera plus facile de sécuriser les systèmes opérationnels et de les intégrer, ainsi que les équipements connectés, à un programme commun et homogène de cybersécurité.

Des réseaux intégrés dans leur entièreté (nuage, Internet des Objets, etc.) à la mise en œuvre d’un cadre de gouvernance, de processus et de politiques unifiées pour les TI et les TO décupleront le niveau de sécurité de l’entreprise, tant pour ses systèmes informatiques qu’opérationnels.

Les entreprises disposent généralement d’un programme de cybersécurité organisationnelle qui circonscrit surtout leurs activités en matière de sécurité de l’information — où la norme internationale ISO/CEI 27000 est citée comme cadre référentiel — mais ce programme est néanmoins mésadapté à la réalité des systèmes opérationnels. Les enjeux entre les TI et les TO étant distincts, et même quelquefois divergents, il est tout de même possible — et souhaitable — d’y inclure des éléments de cybersécurité organisationnelle pour favoriser le développement et la maintenance sécurisée des systèmes opérationnels.

Ainsi, si un programme de cybersécurité organisationnelle n’est pas déjà implanté, il sera important d’analyser les processus et les standards opérationnels avant d’entreprendre toute autre activité reliée à la cybersécurité. Établir les écarts entre les processus actuels de développement et les mesures de cybersécurité constitue une étape essentielle afin d’identifier les vulnérabilités et les brèches potentielles de sécurité.

Cette démarche, qui est en passe de devenir un prérequis dans l’industrie, est comparable à l’implantation d’un programme de gestion de la qualité (ISO 9000). Elle consiste à implanter des contrôles de sécurité dès la conception des systèmes opérationnels. Cela requiert du temps, des efforts et des compétences spécifiques, qui pourraient être comblés par des ressources externes à l’organisation de manière à l’accompagner dans ce processus.

À terme, cette approche proactive en matière de cybersécurité aura une incidence positive sur les décisions d’ingénierie de l’entreprise en favorisant le développement sécuritaire de nouveaux systèmes opérationnels dès leur phase conceptuelle.

Tout ne repose pas sur la technologie

Si un seul système vulnérable peut suffire à ouvrir une brèche de sécurité vers un environnement numérique, les moyens pour s’en prémunir et les solutions à mettre en œuvre ne sont pas tous de nature technologique.

Les facteurs organisationnels et humains jouent également un rôle crucial dans la capacité de l’entreprise à gérer les cyberrisques. Une organisation aura tout à gagner à poser les fondements d’une cyberculture qui influencera ses actions, ses investissements, ses réflexions stratégiques en matière d’innovation technologique et l’évolution de ses processus et de ses politiques pour sécuriser ses systèmes. Les effets seront d’autant plus bénéfiques sur la santé et le succès à long terme de l’organisation que ces décisions seront appuyées par la haute direction et bien communiquées à toutes les équipes.

Une première étape consistera à former tous les employés sur des notions de base en matière de cybersécurité afin de les sensibiliser à l’importance d’avoir une bonne « hygiène numérique » et à l’impact potentiel de leurs actions sur la sécurité des systèmes de l’entreprise. Encourager la diffusion d’une bonne compréhension de ces enjeux et des besoins d’affaires de l’entreprise contribuera à responsabiliser les employés.

À cette phase de sensibilisation pourront s’ajouter des formations plus pointues, dispensées par les équipes TI, dans le cadre du programme de cybersécurité organisationnelle dont se sera dotée l’entreprise afin de promouvoir l’exécution d’analyses de risques des systèmes et sous-systèmes et de clarifier les rôles et responsabilités de chacun. En développant un cadre de référence commun en matière de cybersécurité, les ingénieurs responsables de chaque sous-système sauront répondre aux analyses de risque et scénarios d’attaque identifiés par les équipes TI. Pour leur part, les responsables de produits seront tenus informés des risques qui peuvent affecter les produits concernés.

Le besoin de rehausser la cybersécurité d’une entreprise requiert des compétences spécifiques et une stratégie efficace s’appuyant sur une équipe dédiée, dûment coordonnée et représentée auprès de la direction de l’entreprise.

Définir et implanter un programme de cybersécurité adapté aux systèmes opérationnels exige un niveau d’expertise avancé, qui n’est pas nécessairement celui des équipes TI actuellement en place dans l’industrie. L’entreprise devra peut-être recruter des ressources spécialisées ou solliciter les services externes d’experts en cybersécurité pour soutenir ses efforts. Ces ressources dédiées qui sont à même de comprendre et de traiter les enjeux de cybersécurité, s’assureront que les différentes parties prenantes concernées dans l’entreprise sont informées et mobilisées à tous les niveaux de l’organisation.

Dans une structure organisationnelle idéale, ces efforts devront être coordonnés par un spécialiste de niveau exécutif dont la mission sera de maintenir la sécurité des informations et des données. Cette personne nommée chef de la sécurité de l’information (Chief Information Safety Officer ou CISO) a un rôle différent de celui d’un responsable des systèmes d’information (Chief Information Officer ou CIO) dont les tâches se concentrent principalement sur la planification stratégique des initiatives de technologies de l’information de l’organisation.

En travaillant étroitement avec l’équipe de direction, le CISO sera au fait de l’évolution de l’entreprise, de ses perspectives de développement et des orientations stratégiques en matière d’innovation. Il pourra ainsi s’assurer que les éléments de cybersécurité opérationnelle sont intégrés en début de projet.

Ce changement qui conduit à placer la cybersécurité au cœur du fonctionnement et des réflexions stratégiques de l’entreprise est crucial. Dans ce processus, qui peut être long et complexe, il faudra toutefois tenir compte des contraintes de l’entreprise et ne pas tenter de tout changer en même temps. Une implantation graduelle et bien expliquée favorisera l’adhésion des employés à ces changements importants. Il s’agira aussi de trouver un équilibre entre le renforcement nécessaire des activités de sécurité et la bonne conduite des opérations quotidiennes.

De la même façon que les entreprises ont entamé il y a quelques années leur transformation numérique, le virage vers la cybersécurité est incontournable. Les entreprises doivent s’adapter rapidement à ces nouvelles contraintes qui sont en perpétuelle évolution. Si la plupart d’entre elles comprennent de mieux en mieux les risques associés, nombreuses peinent encore à rassembler les données et à mobiliser les ressources nécessaires pour y faire face.

Une chose est sûre : il n’est plus possible de gérer les cybermenaces en vase clos, car elles touchent tous les secteurs de l’économie et toutes les activités des organisations. Il est temps de sécuriser les systèmes opérationnels existants et de faire de la cybersécurité un critère de la conception des futurs systèmes. Actuellement, les donneurs d’ouvrage exigent de plus en plus une confirmation que des activités d’analyse de cybersécurité sont introduites lors du cycle de développement des systèmes, et ce, avant de procéder à l’achat ou la mise en place de ces systèmes.

À mesure qu’une organisation deviendra cyberrésiliente, la démarche idéale consistera à éliminer dès la conception les failles potentielles de sécurité de chaque nouveau système. D’ici là, comment s’assurer que ses systèmes sont conformes aux attentes et exigences du marché?

Lisez le premier article de notre série.

CYBERSÉCURISEZ VOS

INFRASTRUCTURES OPÉRATIONNELLES

Obtenez gratuitement le livre blanc pour découvrir comment répondre aux défis de la cybersécurité dans les transports.